Cada día plataformas como WordPress o Joomla publican nuevos parches de seguridad para sus plataformas, sin embargo, una cantidad importante de usuarios no actualizan sus aplicaciones por distintos motivos entre los que destaca, por lo general, la falta de tiempo para realizar dichas actualizaciones y esto los convierte en blancos fáciles para bots cazadores de vulnerabilidades.

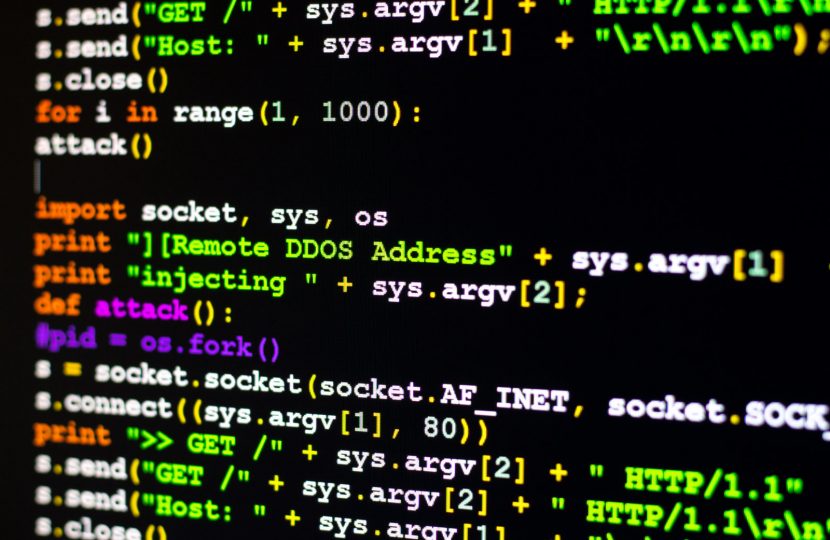

Estos denominados ´bots´ realmente son sistemas de códigos automatizados que anidan en servidores que han sido comprometidos o en ´granjas´ diseñadas y dispuestas para ello por personas con intereses opacos y que se encargan de detectar esos huecos de seguridad en las distintas plataformas que les permita acceder de manera inadvertida a los archivos alojados en sus hostings.

Esto no es todo, además existen otros elementos como los exploits o bugs, como el denominado Zero-Day que no son revelados públicamente por los hackers hasta meses o incluso años de explotar vulnerabilidades y afectar a miles de usuarios. Si quieres saber más sobre cómo funcionan, como pueden afectarte y lo más importante, cómo prevenirlos, sigue leyendo.

¿Dónde se ubican las redes de bots en el mundo?

Los hackers distribuyen sus scripts (cadenas de código automatizado) en muchas partes del mundo, principalmente en servidores vulnerables que ya han sido comprometidos, sin embargo, suelen ubicarse cerca a los centros de datos más importantes como la región oriental de U.S.A., para así maximizar el impacto.

¿Quién crea estas redes?

Los creadores de estas redes ilegales provienen de muchos países del mundo, especialmente de Norte América, Asia y Europa. Esta industria, en muchos casos criminal, obtiene grandes beneficios económicos y eso incentiva el nacimiento de más y más grupos en todos nuestros continentes.

¿Qué hacen al alcanzar mi portal?

Los scripts escanean portales como WordPress, Joomla y otros para ver si tienen una vulnerabilidad en particular que puedan explotar. Si la encuentran, aprovechan ese espacio para inyectar archivos indeseados en el hosting de la plataforma para entonces ejecutar acciones que les permita por ejemplo subir más archivos (un file uploader), acceder a archivos privados o seguros, atacar servidores, o facilitar la inyección de más archivos infectados.

¿Qué beneficio obtienen los propietarios de estas redes?

Esta industria del cibercrimen ha encontrado un sinfín de beneficios al explotar vulnerabilidades, entre las que destacan:

Alojamiento de pornografía.

Robo de datos (phishing, tarjetas de crédito, cuentas de acceso, claves de Ebay, Netflix etc.).

Atacar a otros servidores desde cientos de servidores infectados para interrumpir su servicio (DDoS).

Alojar virus más peligrosos como herramientas de espionaje.

Keyloggers (software que graba y envía la secuencia de teclas que el usuario ha digitado, como contraseñas, usuarios, correos, textos, emails, etc.).

¿Qué problemas acarrea para mí?

Desde una perspectiva técnica, el principal problema es el aumento del consumo de la memoria y CPU de la cuenta lo que puede acarrear una caída generalizada de su sitio por “consumo de recursos” anormal.

También degrada la reputación del dominio, aumentando la posibilidad de que sea rechazado por otros servidores denegando el acceso o rechazando correos electrónicos.

Problemas legales si no se actúa con diligencia. Muchas personas no conocen del tema a profundidad y caen víctimas de estos inconvenientes al desatender los sitios o servicios de hosting que han contratado. Por lo general, estos usuarios no saben cómo gestionar esta problemática y el virus o phishing puede durar semanas o meses antes de que sea descubierto y resuelto, ocasionándole en muchos casos demandas de tipo penal o incluso en la terminación de la cuenta.

¿Qué debo hacer para prevenir una red de bots?

No bajar e instalar plugin o diseños de plantillas de sitios web de dudosa reputación.

Actualizar cada semana el portal y plugins utilizados. Cada día se reciben nuevos parches de seguridad para el core y plugins de los cms de código abierto.

Contratar un proveedor de hosting con controles tanto abiertas como comerciales.

¿Qué hace Dongee para proteger a sus clientes frente a esta amenaza?

Disponemos de sistemas antivirus sofisticados comerciales no open source para la industria como el Imunify360, que incluyen interceptación en tiempo real de redes de bots, malware y ataques tipo XSS.

Un firewall de aplicaciones o WAF comercial.

Un firewall de red.

Un software proactivo de parchado de versiones.

Incluimos copias de respaldo de cortesía de Acronis Backup que trabaja en conjunto con Cloudlinux. Si un archivo es infectado, el sistema recupera una copia en tiempo real que no tenga problemas.